Perché la cancellazione DoD non funziona sulla memoria flash (e cosa funziona davvero)

Perché gli schemi DoD a più passaggi non si applicano alla memoria flash, nonostante siano ampiamente citati

Per molto tempo, la cancellazione sicura significava una cosa sola: sovrascrivere i dati. Poi sovrascriverli di nuovo. E magari ancora una volta, per sicurezza. Questo approccio funzionava, era misurabile e si allineava perfettamente alle linee guida del Dipartimento della Difesa statunitense scritte alla fine degli anni ’90.

Questo era vero allora. Oggi non lo è più. Smettiamo di fingere il contrario.

Il problema non è che le linee guida DoD fossero sbagliate. Il problema è che i supporti di memorizzazione sono cambiati — in modo fondamentale — mentre molte abitudini di cancellazione non lo sono state.

Perché la cancellazione DoD esisteva in origine

I classici schemi DoD di sovrascrittura erano progettati per supporti magnetici: dischi rigidi e nastri, in cui i dati risiedevano in posizioni fisiche fisse. Ogni settore era direttamente indirizzabile via software. Se si scrivevano nuovi modelli su un vecchio settore abbastanza volte, si poteva ragionevolmente presumere che i domini magnetici originali fossero scomparsi o non più recuperabili.

La sovrascrittura a più passaggi non era superstizione. Rispondeva a reali tecniche forensi mirate a rilevare residui magnetici. Le ipotesi avevano senso perché l’hardware collaborava.

La memoria flash no.

La memoria flash rompe il modello di sovrascrittura

L’archiviazione NAND flash — unità USB, schede SD, microSD, CompactFlash, SSD — ha introdotto un livello di astrazione che i supporti magnetici non hanno mai avuto. I dati non vengono più scritti direttamente in posizioni fisiche fisse. È invece un controller a gestire dove i dati risiedono realmente.

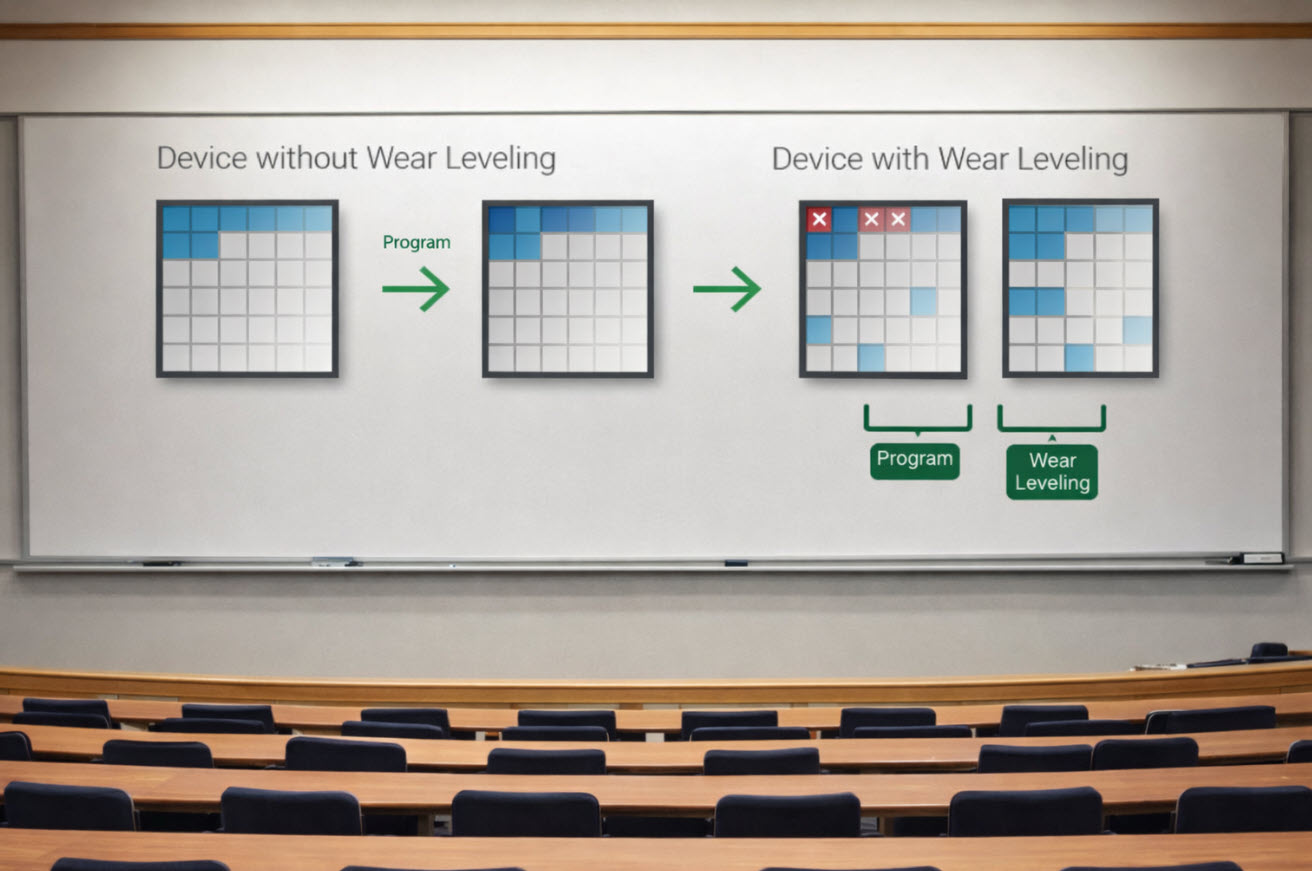

Questo controller esegue wear leveling, rimappatura dei blocchi e dismissione dei blocchi difettosi. Gli indirizzi di blocco logici presentati all’host vengono mappati dinamicamente sulle celle NAND fisiche. Alcuni blocchi fisici sono intenzionalmente nascosti. Altri vengono ritirati dopo errori. Molti non sono mai direttamente accessibili tramite l’interfaccia standard di lettura/scrittura.

Il che porta a una verità semplice ma scomoda: il software non può indirizzare in modo affidabile ogni blocco fisico di un dispositivo flash.

Questa non è un’opinione. È ormai esplicitamente documentata nelle moderne linee guida sulla sanificazione dei supporti. La cancellazione basata sulla sovrascrittura non può garantire la rimozione di tutti i dati precedentemente scritti sulla memoria flash perché non tutte le aree di memoria sono raggiungibili dall’host.

Perché la sovrascrittura multipla non risolve il problema

A questo punto, alcuni ricorrono al vecchio istinto: “Va bene, allora sovrascriviamo più volte”.

Questa logica aveva senso quando la copertura della sovrascrittura era deterministica. Con la memoria flash, non lo è.

Più passaggi di sovrascrittura non aumentano la certezza. Spesso producono l’effetto opposto. Scritture ripetute attivano ulteriore wear leveling, aumentando la probabilità che i dati vengano spostati in blocchi di riserva o rimappati — esattamente le aree che l’host non può vedere né raggiungere.

La memoria flash, inoltre, non conserva residui analogici come i supporti magnetici. Non ci sono domini magnetici in dissolvenza di cui preoccuparsi. Se fosse possibile sovrascrivere ogni cella una sola volta, sarebbe sufficiente. Il problema non è quante volte si scrive, ma il fatto che non si controlla dove le scritture finiscono.

Più passaggi non significano maggiore copertura. Nella maggior parte dei casi significano solo più ottimismo.

È possibile cancellare completamente la memoria flash?

La risposta onesta dipende dal livello di garanzia richiesto.

La sola sovrascrittura a livello host non è sufficiente per una sanificazione ad alta sicurezza. Può cancellare lo spazio di indirizzamento logico, ma non può dimostrare che tutte le celle NAND fisiche siano state eliminate.

I comandi di cancellazione sicura o sanificazione a livello di controller possono essere efficaci — se implementati correttamente. Si basano sul fatto che il firmware istruisca il controller a invalidare le mappature, cancellare i blocchi interni o abbandonare le aree dismesse. Funzionano solo nella misura in cui il firmware del controller è affidabile e ben progettato.

La cancellazione crittografica, in cui tutti i dati sono memorizzati in forma cifrata e la chiave di cifratura viene distrutta, è attualmente l’approccio non distruttivo più pratico per rendere illeggibili tutti i dati — inclusi i blocchi nascosti. Anche in questo caso, l’efficacia dipende dalla corretta implementazione e gestione delle chiavi all’interno del controller.

La distruzione fisica rimane l’unico metodo dimostrabile senza fare affidamento sul comportamento del firmware. Per questo motivo continua a comparire nelle politiche con i più alti requisiti di sicurezza, anche quando è operativamente scomoda.

La realtà pratica in cui operano le organizzazioni

Negli ambienti reali, la maggior parte delle organizzazioni non opera secondo modelli di minaccia da agenzia di intelligence. Devono preparare i dispositivi per il riutilizzo, la riallocazione o lo smaltimento controllato. Hanno bisogno di coerenza, documentazione e riduzione del rischio — anche se l’eradicazione fisica assoluta non è ottenibile.

È qui che i processi di cancellazione disciplinati continuano a essere importanti. L’uso di strumenti consapevoli del controller per eseguire cancellazioni logiche validate, combinato con limiti di policy chiari su quando è richiesta la cancellazione crittografica o la distruzione, è molto migliore rispetto all’applicazione cieca di ipotesi obsolete.

Significa anche essere onesti su ciò che un’operazione di cancellazione effettivamente realizza — e su ciò che non realizza.

Perché questo conta più che mai

La memoria flash è ovunque. Unità USB, schede SD, microSD, CompactFlash — cambia il fattore di forma, ma non il comportamento di base. Trattare tutti i supporti di memorizzazione come se fossero ancora dischi rigidi del 1998 aumenta silenziosamente il rischio.

Il punto non è che la memoria flash sia insicura. È che i metodi di sanificazione devono essere adeguati al supporto. Quando non lo sono, il divario tra sicurezza percepita e sicurezza reale cresce.

Strumenti e piattaforme come Nexcopy esistono per portare struttura e ripetibilità a questa realtà su diversi tipi di supporti flash. Non cambiano la fisica del NAND. Aiutano le organizzazioni ad applicare i migliori controlli disponibili — in modo coerente, visibile e con meno presupposti.

La cancellazione sicura non ha smesso di funzionare. È cambiata la tecnologia di memorizzazione. Prima lo riconosciamo, migliori saranno le nostre politiche — e i risultati.

Come è stato creato questo articolo

Questo articolo è stato redatto con il supporto dell’IA per la struttura e la formulazione, quindi revisionato, modificato e finalizzato da un autore umano per migliorare chiarezza, accuratezza e rilevanza nel mondo reale.

Nota sull’immagine

L’immagine all’inizio di questo articolo è stata generata utilizzando l’intelligenza artificiale a scopo illustrativo. Non si tratta di una fotografia di ambienti reali.

Tags: cancellazione DoD, metodi di cancellazione sicura, sanificazione della memoria flash, standard di distruzione dei dati, wear leveling NAND

Trackback dal tuo sito.